Cuando Facebook dice que tu computadora está infectada con malware

Hace un par de años Facebook anunció que comenzaría a trabajar con algunas empresas de antivirus para ayudar a las personas a proteger sus equipos. Desde entonces se encuentra en funcionamiento un sistema que al detectar una interacción sospechosa entre el equipo y Facebook se lanza una advertencia de seguridad.

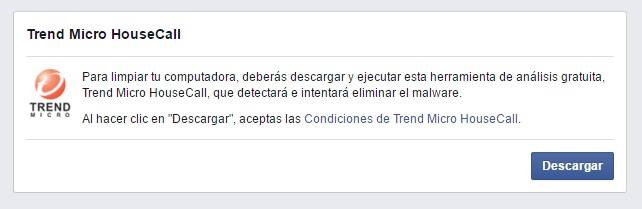

El mensaje que aparece en la página web es similar al de la siguiente imagen, se trata de un checkpoint que no permite continuar hasta que el equipo se limpia:

En el paso siguiente Facebook ofrece la descarga una herramienta gratuita para que los usuarios la instalen y realicen un análisis en busca de malware. Incluso recomiendan utilizarla si ya se cuenta con otro antivirus instalado o algún programa similar.

Las empresas con las cuales trabajan son por ahora F-Secure, Trend Micro, Eset y Kaspersky:

De acuerdo a una publicación realizada por el equipo de seguridad de Facebook en junio del año pasado, desde que lanzaron este sistema de protección han ayudado a limpiar más de 2 millones de computadoras que estaban infectadas mientras se conectaban a Facebook.

La iniciativa es buena dado que muchos malwares aprovechan las redes sociales para propagarse, ya sea robando los datos de acceso o instalándose de forma oculta en el navegador o el sistema. Y es así como algunas infecciones llegan a ser realmente muy virales al propagarse entre las personas conocidas.

El problema de estas notificaciones que muestra Facebook es que generan mucha desconfianza, de hecho estas capturas me las envió un amigo informático que no estaba del todo seguro si eran reales o no.

Se parecen mucho a un intento de engaño o ingeniería social similar al que utilizan los falsos antivirus para que las víctimas los terminen instalando. Incluso no sería extraño que los ciberdelincuentes emulen este formato de advertencias para infectar o engañar a los usuarios de Facebook con descargas falsas como los pay per install y cosas por el estilo.

Para evitar confusiones sería mejor que el propio Facebook ofreciera realizar un scan online o mejor aún que realice una redirección hacia una página de ayuda donde se explique mejor la situación, ya que toma por sorpresa a la mayoría de los usuarios.

Limpiando cookies y temporales para salir de este checkpoint:

En la computadora de mi amigo la advertencia de Facebook aparecía únicamente cuando intentaba acceder desde el navegador Chrome, desde Firefox o el dispositivo móvil se podía loguear sin problemas.

Su computadora además estaba limpia, no tenía extensiones sospechosas en el navegador y la herramienta que se descargó no detectó ningún problema. La solución al final fue sencilla, bastó con limpiar las cookies y archivos temporales del navegador para que todo volviera a la normalidad.

La advertencia se disparó entonces por algún archivo temporal que estaba en el navegador y Facebook lo clasificó como malware.

Sin embargo, su cuenta quedó con algunas funciones bloqueadas temporalmente, por ejemplo no puede enviar enlaces por chat desde ningún dispositivo apareciendo un mensaje que dice ‘Acción no disponible en este momento‘. Esta limitación debería de mantenerse solo por algunos días por cuestiones de seguridad y luego desaparecer.